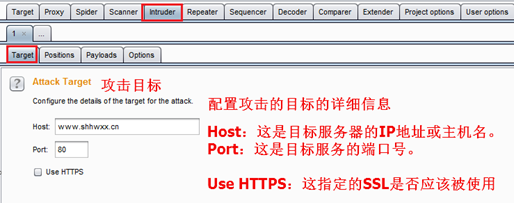

Intruder功能是BurpSuite最强大的功能之一,可用于多种用途,如利用漏洞、Web应用程序模糊测试,进行暴力猜解等。 Burp Intruder主要有四个模块组成: Target选项,用于配置目标服务器进行攻击的详细信息。 Positions选项,设置Payloads的插入点以及攻击类型(攻击模式)。 Payloads选项,设置payload,配置字典 Opetions选项,包含了request headers,request engine,attack results ,grep match,grep_extrack,grep payloads和redirections。等参数项的设置。

(1)Target 目标选项(Target tab).这个选项是用来配置目标服务器的细节。

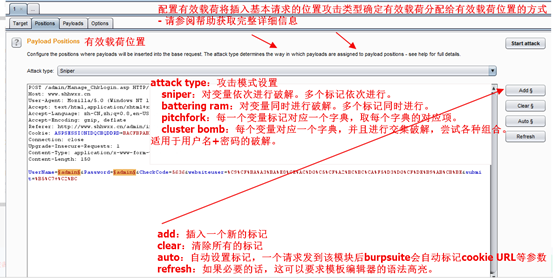

(2)Positions 位置选项(Positions tab)这个选项是用来配置在攻击里产生的所有 HTTP 请求的模板。

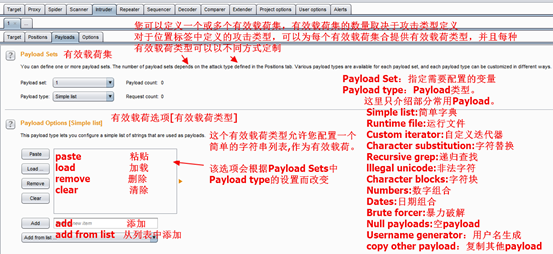

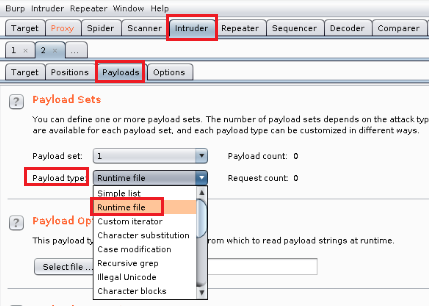

(3)Payloads 有效负荷选项(Payloads tab)。这个选项是用来配置一个或多个有效负荷的集合。如果定义了"cluster bomb"和"pitchfork"攻击类型,然后必须为每定义的有效负荷位置(最多8个)配置一个单独的有效负荷。使用"payload set"下拉菜单选择要配置的有效负荷。

经常使用的两个子选项是。 选项1:Payload Sets数量类型设置 选项2:Payload Opetions[Simple list] 该选项会根据选项1中Payload type的设置而改变

实验步骤

第一步 登录目标网站靶机,启动phpstudy,开启网站服务

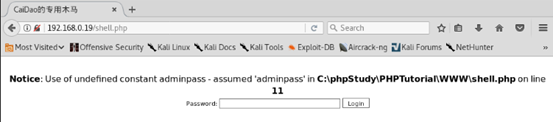

第二步 在渗透主机上使用firefxo浏览器远程访问目标网站成功

网站主页提示需要输入6位纯数字密码

点击黄色主体链接,进入登录界面

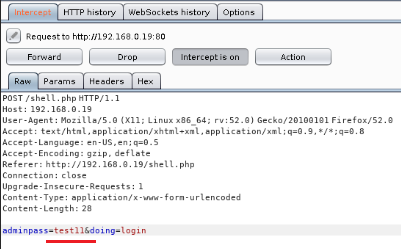

第三步 在渗透主机上设置firefxo和burpsuit,开启代理功能,抓包,并将包发送到intruder

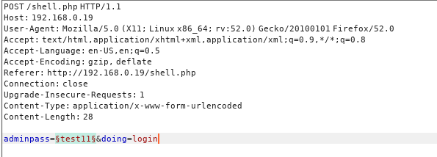

(1)在代理开启情况下,任意输入密码test11,刷新登录界面,抓取信息

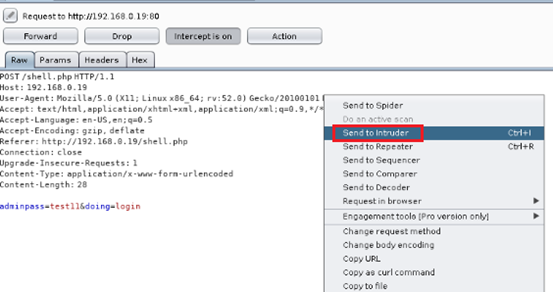

(2)点击右键 send to intruder

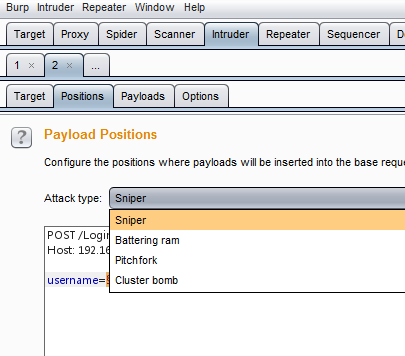

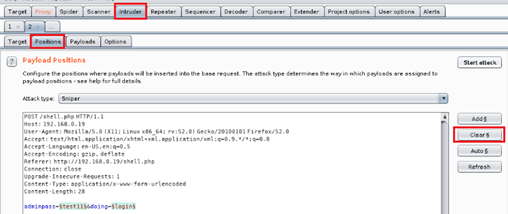

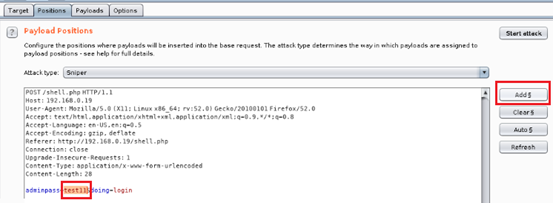

第四步 设置burpsuit中intruder模块的position参数

(1)攻击类型选择默认的Sniper

(2)清除默认加上的各个变量参数标记

(3)然后将adminpass的变量参数作为标记进行爆力破解

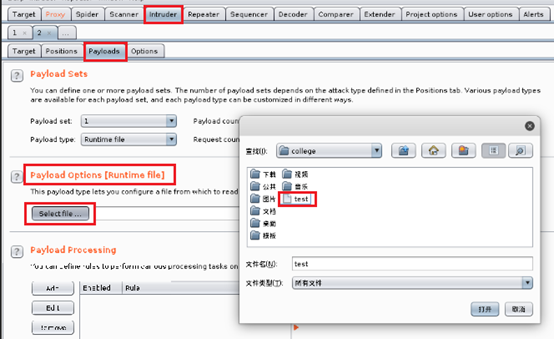

(4)payload数量设置为1,类型选择为runtime file类

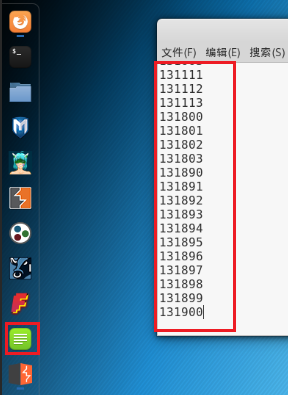

(5)kali本来使用文本编辑工具新建文档密码字典test,里面包含6位的密码

(6)加载密码字典test文件

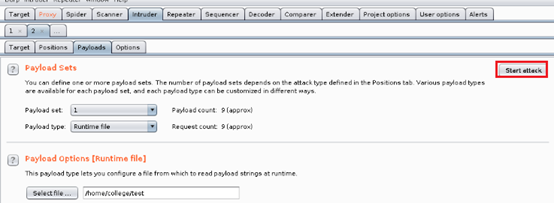

第五步 点击菜单中的Instruder--->start attack,进行攻击

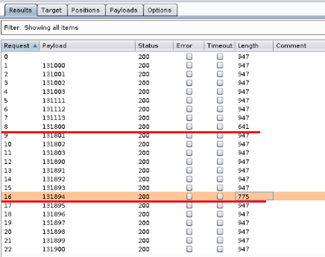

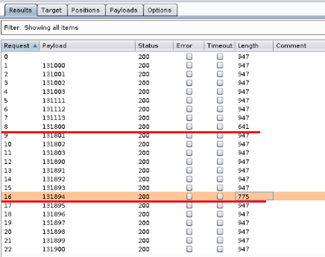

第六步 ,测试完后按点击下长度就会按长度排序,一般如果密码正确会发生302跳转,长度会变化。

因此通过一个成功的请求相比不成功的,是有一个不同的响应状态。

关闭burpsuit的代理,输入长度变异对应的口令181894,登录成功

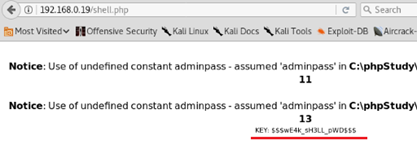

获取本关口的key值